Гетти Изображений

Хакеры, работающие от имени правительства Северной Кореи, осуществили массированную атаку цепочки поставок на пользователей Windows и macOS 3CX, широко используемого настольного клиента для голосовых и видеовызовов, сообщили исследователи из нескольких охранных фирм.

Атака скомпрометировала систему сборки программного обеспечения, используемую для создания и распространения версий приложения для Windows и macOS, которое предоставляет услуги VoIP и АТС более чем 600 000 клиентам, включая American Express, Mercedes-Benz и Price Waterhouse Cooper. Контроль над системой сборки программного обеспечения дал злоумышленникам возможность скрывать вредоносное ПО внутри приложений 3CX, которые были подписаны цифровой подписью с использованием официального ключа подписи компании. Версия для macOS, по словам эксперта по безопасности macOS Патрика Уордла, также была нотариально заверена Apple, что указывает на то, что компания проанализировала приложение и не обнаружила вредоносных функций.

В разработке с 2022 года

«Это классическая атака на цепочку поставок, предназначенная для использования доверительных отношений между организацией и внешними сторонами», — заявил в электронном письме Лотем Финкельштейн, директор по анализу и исследованию угроз в Check Point Software. «Это включает в себя партнерские отношения с поставщиками или использование стороннего программного обеспечения, от которого так или иначе зависит большинство предприятий. Этот инцидент является напоминанием о том, насколько важно, чтобы мы проявляли должную осмотрительность с точки зрения тщательного изучения того, с кем мы ведем бизнес».

Охранная фирма CrowdStrike заявила, что инфраструктура и ключ шифрования, использованные в атаке, совпадают с теми, которые были замечены в ходе кампании 7 марта, проведенной Labyrinth Chollima, отслеживающим именем злоумышленника, связанного с правительством Северной Кореи.

Об атаке стало известно поздно вечером в среду, когда продукты различных компаний, занимающихся безопасностью, начали обнаруживать вредоносные действия, исходящие от легитимно подписанных двоичных файлов для настольных приложений 3CX. Подготовка к сложной операции началась не позднее февраля 2022 года, когда злоумышленник зарегистрировал обширный набор доменов, используемых для связи с зараженными устройствами. К 22 марта охранная компания Sentinel One заметила всплеск поведенческих обнаружений приложения 3CXDesktopApp. В тот же день пользователи 3CX запустили онлайн-треды, в которых обсуждали то, что, по их мнению, было потенциальными ложноположительными обнаружениями 3CXDesktopApp их приложениями для защиты конечных точек.

Директор по информационной безопасности 3CX Пьер Журдан подтвердил, что приложения Electron для Windows с номерами версий 18.12.407 и 18.12.416 и приложения Electron для Mac с версиями 18.11.1213, 18.12.402, 18.12.407 и 18.12.416 включают в себя «безопасность». проблема.” Он сказал, что полезные нагрузки были вставлены в связанные библиотеки, скомпилированные через Git, систему, которую разработчики программного обеспечения используют для отслеживания изменений в создаваемых ими приложениях. Он добавил, что многие серверы, контролируемые злоумышленниками, к которым обращаются зараженные машины, уже отключены.

Отравление колодца

Инцидент напоминает обнаруженную в декабре 2020 года атаку на цепочку поставок, которая затронула пользователей программного обеспечения для управления сетью SolarWinds. Правительство США и несколько исследователей безопасности приписали атаку Cozy Bear, одному из отслеживающих имен хакерской группы, которая, как считается, является частью Федеральной службы безопасности России (ФСБ). Как и в случае с 3CX, хакеры SolarWinds скомпрометировали систему сборки программного обеспечения компании и использовали ее для распространения обновлений с бэкдором примерно для 18 000 клиентов. Около 100 из них получили последующие взломы, которые использовали бэкдор для установки полезной нагрузки второго этапа. Среди жертв были технологические компании Malwarebytes, FireEye и Microsoft; 10 правительственных агентств США, включая министерство юстиции, торговли, казначейства, энергетики и внутренней безопасности, а также аналитические центры и неправительственные организации, что делает хакерскую кампанию одной из худших в современной истории США.

Предварительный анализ Symantec показывает, что скомпрометированные установщики для Windows и Mac содержат чистые версии приложения со всеми их обычными функциями, что не позволяет конечным пользователям заподозрить что-то неладное. По словам Sophos, злоумышленники добавили дополнительную полезную нагрузку с помощью метода, известного как неопубликованная загрузка DLL, который добавляет вредоносную функциональность.

Полезная нагрузка была зашифрована и содержала другие средства защиты, предназначенные для предотвращения обнаружения или анализа. По словам CrowdStrike, зараженные машины отправляются на серверы, контролируемые субъектами, и, в зависимости от неизвестных критериев, развертывают полезные нагрузки второго этапа на определенные цели. В нескольких случаях злоумышленники выполняли «руки на клавиатуре» на зараженных машинах.

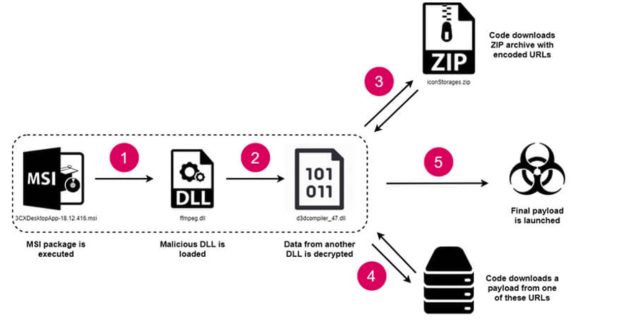

Исследователи из CheckPoint заявили, что в случае с троянскими версиями Windows злоумышленники использовали исполняемый файл MSI, подписанный ключом 3CX, для загрузки вредоносного файла с именем ffmmpeg.dll. Файл был изменен для чтения зашифрованных данных из другого файла с именем d3dcompiler_47.dll. Этот последний файл вытащил закодированный список URL-адресов, которые злоумышленники сохранили в архиве GitHub. Затем файл DLL использовал список для загрузки и запуска окончательной полезной нагрузки с одного из URL-адресов.

«Важным моментом в общении с GitHub является то, что в коде установлена задержка в одну неделю до фактического выполнения запроса к GitHub», — написали исследователи CheckPoint. «После того, как этот шаг, наконец, выполнен, окончательная полезная нагрузка загружается с одного из этих URL-адресов и выполняется».

CheckPoint предоставил следующую иллюстрацию цепочки заражения Windows:

Контрольно-пропускной пункт

Любая организация, использующая 3CX, должна немедленно начать анализировать свою сетевую инфраструктуру на наличие признаков компрометации. CrowdStrike рекомендует всем пользователям 3CX хотя бы временно прекратить использование программного обеспечения на время проведения расследования. Sophos предоставила сценарий, который будет определять, взаимодействовали ли сети с инфраструктурой злоумышленников. Sophos и другие фирмы также опубликовали домены, хэши файлов и другие индикаторы компрометации, которые могут использовать пользователи 3CX.