В августе прошлого года ученые-исследователи обнаружили новый эффективный метод отключения сайтов: парк неправильно настроенных серверов численностью более 100 000, которые могут увеличивать потоки ненужных данных до немыслимых ранее размеров. Эти атаки во многих случаях могут привести к бесконечной петле маршрутизации, которая вызывает самовоспроизводящийся поток трафика. Теперь сеть доставки контента Akamai сообщает, что злоумышленники используют серверы для нападения на сайты банковской, туристической, игровой, медиа-индустрии и веб-хостинга.

Эти серверы, известные как промежуточные блоки, используются национальными государствами, такими как Китай, для цензуры контента с ограниченным доступом, а также крупными организациями для блокировки сайтов, распространяющих порно, азартные игры и пиратские загрузки. Серверы не следуют Протокол управления передачей спецификации, которые требуют трехстороннее рукопожатие— включающий пакет SYN, отправленный клиентом, ответ SYN+ACK от сервера, за которым следует пакет подтверждения ACK от клиента — до установления соединения.

Это рукопожатие ограничивает злоупотребление приложением на основе TCP в качестве усилителя, поскольку подтверждение ACK должно исходить от игровой компании или другой цели, а не от злоумышленника, подделывающего IP-адрес цели. Но, учитывая необходимость обработки асимметричной маршрутизации, при которой промежуточный блок может отслеживать пакеты, доставленные от клиента, но не конечный пункт назначения, который подвергается цензуре или блокировке, многие такие серверы намеренно отказываются от этого требования.

Скрытый арсенал

В августе прошлого года исследователи из Университета Мэриленда и Университета Колорадо в Боулдере опубликованное исследование показывая, что существуют сотни тысяч промежуточных устройств, которые потенциально могут доставить одни из самых разрушительных распределенных атак типа «отказ в обслуживании», когда-либо виденных.

На протяжении десятилетий люди использовали DDoS-атаки для наводнения сайтов большим трафиком или вычислительными запросами, чем сайты могут обработать, отказывая в услугах законным пользователям. DDoS-атаки похожи на старый розыгрыш, когда в пиццерию направляется больше звонков, чем в салоне есть телефонные линии для обработки.

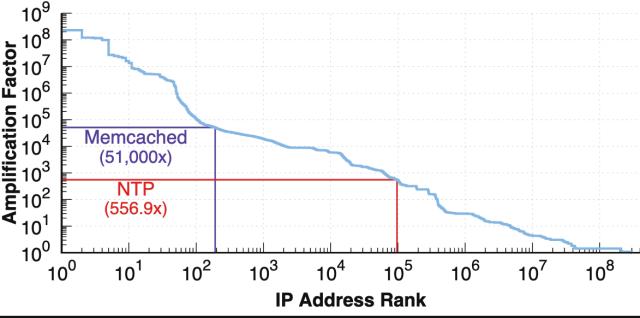

Чтобы максимизировать ущерб и сохранить ресурсы, DDoS-атаки часто увеличивают огневую мощь своих атак за счет векторов усиления. Усиление работает путем подмены IP-адреса цели и передачи относительно небольшого объема данных на неправильно сконфигурированный сервер, используемый для разрешения доменных имен, синхронизации часов компьютера или ускорения кэширования базы данных. Поскольку ответ, который серверы автоматически отправляют, в десятки, сотни или тысячи раз больше, чем запрос, ответ подавляет поддельную цель.

Исследователи заявили, что по крайней мере 100 000 обнаруженных ими промежуточных устройств превышают коэффициенты усиления от DNS-серверов (около 54x) и серверов Community Time Protocol (около 556x). Исследователи заявили, что они выявили сотни серверов, которые увеличили трафик с более высоким множителем, чем неправильно настроенные серверы, использующие memcached, систему кэширования базы данных для ускорения веб-сайтов, которая может увеличить объем трафика в поразительном 51 000 раз.

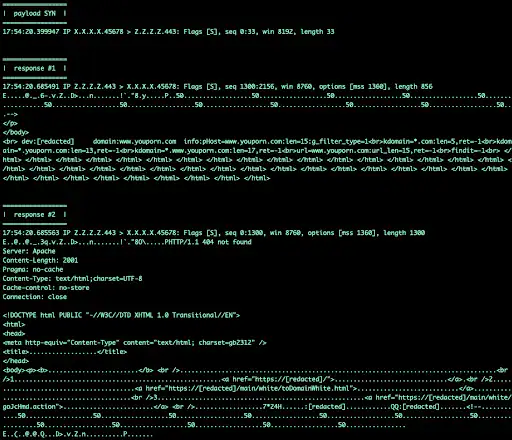

Вот две иллюстрации, которые показывают, как работают атаки:

Бок и др.

Судный день

В то время исследователи заявили, что у них нет доказательств того, что DDoS-атаки с усилением промежуточного блока активно используются в дикой природе, но ожидали, что это будет лишь вопросом времени, когда это произойдет.

Во вторник исследователи Akamai сообщил этот день настал. Исследователи Akamai заявили, что за последнюю неделю они обнаружили несколько DDoS-атак, которые использовали промежуточные блоки точно так, как и предсказывали академические исследователи. Атаки достигли максимальной скорости 11 Гбит/с и 1,5 млн пакетов в секунду.

Несмотря на небольшой размер по сравнению с крупнейшие DDoS-атакиобе группы исследователей ожидают, что атаки станут более масштабными, поскольку DDoS-атаки начинают оптимизировать свои атаки и выявлять больше промежуточных блоков, которые могут быть использованы в целях злоупотребления (академические исследователи не публикуют эти данные, чтобы предотвратить злоупотребление ими).

Кевин Бок, ведущий исследователь прошлого августа Научно-исследовательская работасказал, что у DDoS-атак было много стимулов для воспроизведения атак, о которых теоретизировала его команда.

«К сожалению, мы не были удивлены, — сказал он мне, узнав об активных атаках. «Мы ожидали, что это лишь вопрос времени, когда эти атаки будут проводиться в дикой природе, потому что они просты и очень эффективны. Возможно, хуже всего то, что атаки новые; в результате у многих операторов еще нет средств защиты, что делает их гораздо более привлекательными для злоумышленников».

Один из промежуточных блоков получил пакет SYN с полезной нагрузкой 33 байта и ответил ответом размером 2156 байт.

Акамай

Это соответствует коэффициенту 65x, но усиление может быть намного больше при дополнительной работе.

Исследователи Akamai писали:

Объемные TCP-атаки ранее требовали от злоумышленника доступа к большому количеству машин и большой пропускной способности, что обычно предназначалось для очень мощных машин с соединениями с высокой пропускной способностью и возможностями спуфинга источника или ботнетами. Это связано с тем, что до сих пор не было серьезной атаки усиления для протокола TCP; небольшое усиление было возможно, но оно считалось почти незначительным или, по крайней мере, некачественным и неэффективным по сравнению с альтернативами UDP.

Если вы хотите совместить SYN-флуд с объемной атакой, вам нужно будет передать жертве полосу пропускания в соотношении 1:1, обычно в виде дополненных SYN-пакетов. С появлением промежуточного усиления это давнее понимание TCP-атак больше не соответствует действительности. Теперь злоумышленнику требуется всего 1/75 (в некоторых случаях) объема пропускной способности с точки зрения объема, и из-за особенностей некоторых реализаций промежуточных блоков злоумышленники получают поток SYN, ACK или PSH+ACK бесплатно.